PHP-CGI远程代码执行漏洞分析与防范知识要点:

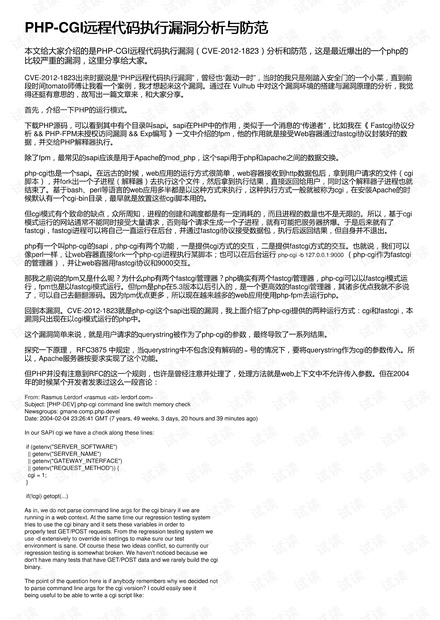

一、PHP-CGI远程代码执行漏洞概述

PHP-CGI远程代码执行漏洞(CVE-2012-1823)是一个严重的安全漏洞,它允许远程攻击者通过构造特殊的HTTP请求,执行任意PHP代码。这个漏洞主要影响以CGI模式运行的PHP,而以FastCGI模式运行的PHP-FPM不受影响。之所以这个漏洞引起关注,是因为它存在于广泛使用的PHP Web应用中,为黑客攻击提供了机会。

二、PHP运行模式解析

PHP运行模式主要包括SAPI(Server API),这是PHP解释器与Web服务器之间通信的接口。SAPI像一个中间人,它负责接收Web容器传递的数据包,并将这些数据交给PHP解释器执行。其中,mod_php是PHP与Apache服务器交互的一个SAPI,而php-cgi则是另一种以CGI或FastCGI方式交互的SAPI。

三、CGI和FastCGI的区别与应用

CGI(Common Gateway Interface)是一种较老的技术,它要求Web容器在每次请求时创建一个新的进程来运行脚本,并在执行后结束该进程。这种方法在处理大量并发请求时效率低下,因为进程的创建和销毁消耗较大。为了克服CGI的性能问题,FastCGI应运而生。FastCGI能够在后台持续运行,并通过FastCGI协议不断地接收请求、执行脚本并返回结果,而不需要为每个请求重新启动进程。

四、漏洞成因分析

CVE-2012-1823漏洞的成因主要在于PHP-CGI处理用户请求的querystring时存在缺陷。当querystring中不包含未解码的等号(=)时,根据RFC3875标准,querystring应作为CGI参数传入。然而,PHP-CGI没有遵循此规则,将用户输入直接作为参数处理,未进行适当验证和过滤,导致了远程代码执行的可能。

五、漏洞利用原理

由于PHP没有实现RFC规范,攻击者可以通过精心构造的HTTP请求中的querystring部分,控制PHP-CGI进程的参数,间接控制PHP解释器执行恶意代码。这种攻击方法对系统的安全性构成了极大威胁。

六、防范措施

针对PHP-CGI远程代码执行漏洞,主要防范措施包括:

1. 升级PHP版本:使用支持PHP-FPM的更新版本,因为PHP-FPM是一个更加高效且安全的FastCGI管理器,它在5.3版本后被引入PHP。同时,更新版本的PHP-CGI已经修复了CVE-2012-1823漏洞。

2. 配置更改:通过修改PHP-CGI的配置,禁止通过querystring传递参数,从而阻止了漏洞的利用。

3. 使用Web应用防火墙:部署WAF(Web Application Firewall)可以识别并阻止针对此类漏洞的攻击尝试。

4. 代码审计与维护:定期对Web应用进行代码审计,及时发现并修复可能导致远程代码执行的漏洞。

5. 服务器安全策略:确保服务器运行在安全的配置下,如启用安全的用户权限管理、最小化服务安装等。

6. 关注安全动态:关注安全社区发布的漏洞信息,并及时采取相应的防范措施。

通过上述措施的实施,可以在很大程度上减少PHP-CGI远程代码执行漏洞的风险,保护Web应用的安全。